تعتبر شبكة WIFI أحد أبرز أهداف الهاكرز لأنها غالباً ما تكون أسهل طريقة للوصول إلى بياناتك. بالتالي يلجأ المتسللون الرقميون إلى أختراق شبكة الواي فاي الخاصة بك سواءً منزلية كانت أو عامة. وللقيام بذلك يقومون باستغلال نقاط الضعف أو الثغرات الأمنية. ممّا يسمح للمخترق سرقة معلوماتك الخاصة أو تعطيل العمليات الروتينية. وفي هذا المقال من دليل تك سنوضح لك أبرز الطرق المعروفة لاختراق شبكة الواي فاي وأهم النصائح لحماية نفسك من الاختراقات.

أبرز طرق اختراق شبكات الواي فاي

يتبع المهاجمون العديد من الطرق لاستهداف شبكة الواي فاي فلا يوجد طريقة أو أسلوب واحد للقيام بذلك بل تتنوع الطرق والسبل التي ينتهجها أولئك المخترقون وفيما يلي أهمها:

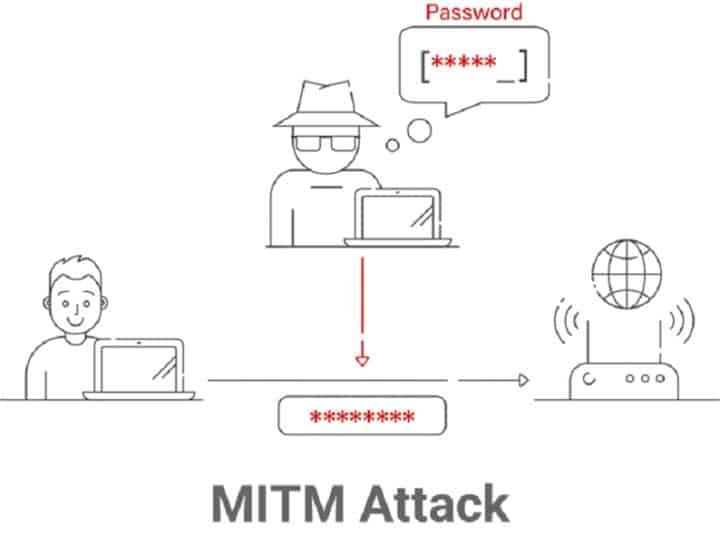

1. هجوم رجل في المنتصف Man In The Middle (MITM)

يعتبر هجوم رجل في المنتصف أكثر أنواع الهجمات الرقمية شيوعاً عند استخدام الشبكات العامة أو حتى على شبكتك الخاصة إذا ما كان الهاكر متصلاً بنفس الشبكة. للقيام بهذا النوع من الهجمات يشترط أن يكون المخترق داخل شبكة الواي فاي بالفعل.

حيث يعمل المهاجم على وضع نفسه داخل الاتصال الذي يربط المستخدمين والتطبيقات إما بهدف التنصت أو انتحال صفة أحد الأطراف. تهدف هجمات MITM إلى جمع البيانات الشخصية بما في ذلك معلومات الحسابات وأرقام بطاقات الائتمان وكلمات المرور. في الغالب يستهدف المهاجمون مستخدمي تطبيقات الخدمات المصرفية ومواقع وشركات التجارة الإلكترونية.

يمكن للمخترق من خلال هذا النوع من الهجمات إنشاء باب خلفي للدخول دائماً إلى جهازك في حالة وجود هجوم من نوع التهديد المستمر المتقدم Advanced Persistent Threat (APT). بالتالي يمكن تشبيه هجوم MITM بساعي بريد يقرأ رسالتك ويدون معلوماتك المهمة وإعادة ختمها قبل تسليمها لك.

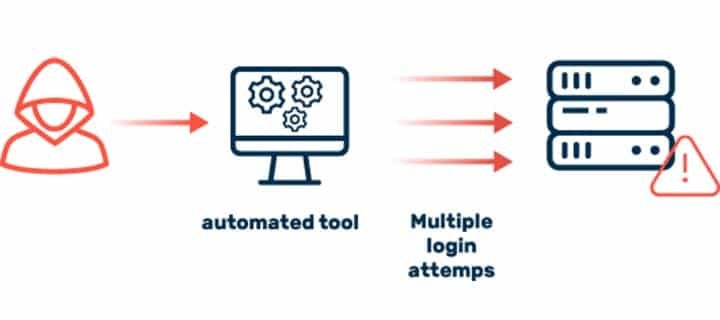

2. هجوم القوة الغاشمة Brute Force Attack (التخمين)

تعتبر هجمات القوة الغاشمة من أبرز الطرق التي يستخدمها المتسللون الرقميون لاختراق كلمات المرور سواءً في أختراق شبكة الواي فاي أو أي كلمة مرور للحسابات. وفي هذا النوع من الهجمات يتم زيادة الوصول الغير مصرح به إلى الشبكة من خلال تخمين أسماء المستخدمين وكلمات المرور عن طريق ما يسمى قواميس التخمين. وهي برمجيات خبيثة تقوم بتخمين كلمات المرور وأسماء المستخدمين بالاعتماد على مبدأ الاحتمالات.

من خلال هذا النوع من الهجمات يتم اختراق كلمات المرور الضعيفة بكل سهولة. أما إذا كانت كلمة المرور قوية ومعقدة قد يحتاج الهاكر لسنوات حتى يتمكن من اختراق كلمة مرورك. حيث تقوم هذه القواميس بتقييم مجموعات مختلفة من كلمات المرور مع الحرص على عدم ملء نماذج التأكيد.

مع دخول الذكاء الاصطناعي لعالم التكنولوجيا يتم في الوقت الحالي استخدام خوارزميات ذكاء اصطناعي للمساعدة في تخمين كلمات المرور من خلال جمع أكبر كمية من المعلومات حول الهدف والتنبؤ بأفضل احتمالات كلمات المرور التي قد يتم استخدامها. بالتالي تقليص مدة الاختراق.

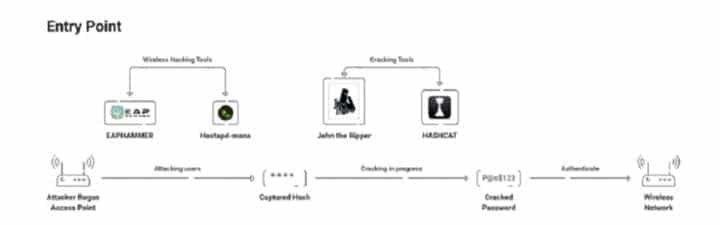

3. هجوم التوأم الشرير Evil Twin

تعرف نقطة الوصول Access Point (AP) التي تتظاهر بأنها شبكتك الأصلية بالتوأم الشرير. وتعمل هذه الشبكة على سرقة بياناتك دون علمك. يمكن للهاكر استخدام هاتف ذكي أو كمبيوتر محمول قادر على بث اتصال بالانترنت مع بعض الأدوات الخاصة لإنشاء توأم شرير واستهدافك.

على العموم يترصد المهاجمون بجانب شبكة لاسلكية حقيقية ويعملون على تحديد تردد إشارة الراديو التي تبثها الشبكة الأصلية. من ثم تعريف الخدمات التي تستخدمها شبكة الواي فاي الحقيقية كذلك مثل Hand Shake وهو ملف المصادقة الخاص بكلمة مرور الشبكة. بعد ذلك يقومون ببث إشارة واي فاي خاصة بهم واستخدام نفس اسم نقطة الوصول الرسمية.

بناء على ذلك سيكون المهاجم قد انتحل اسم شبكة الواي فاي الخاصة بك واستخدم تكويناتها وتموضع بالقرب منك أيضا لتكون الإشارة أقوى. ممّا يؤدي إلى اختلاط الوضع على جهازك والاتصال بالشبكة المزيفة. بعد ذلك قد يستخدم هجمات مثل MITM للحصول على معلوماتك.

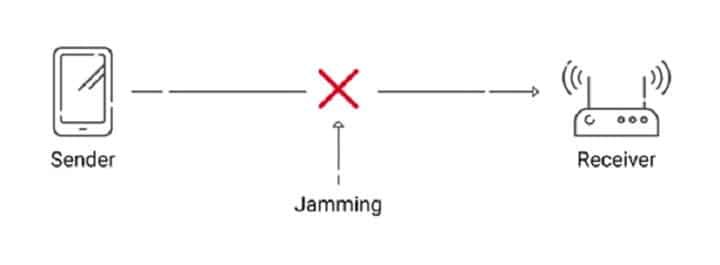

4. هجمات التشويش Jamming Attacks

تعتبر هجمات التشويش أحد أبرز الطرق التي قد يستخدمها المخترقون للوصول إلى بيانات الشبكة الخاصة بك. حيث يعمل المهاجم على جمع المعلومات حول شبكتك مثل التردد المستخدم والتكوينات الخاصة بها ومكان الشبكة. بعد ذلك يستخدم جهازاً للتشويش على نفس التردد الخاص بشبكتك ممّا يؤدي إلى تعطيل الخدمة أو رفضها بالكامل.

هنا سينقطع اتصال الانترنت من عندك تماماً ليبدأ المهاجم بعدها بالخطوة التالية وهي الحصول على المعلومات. وأحد أشهر الأساليب التي يتبعها المخترقون في أختراق شبكة الواي فاي بعد ذلك هي الاتصال بك بصفة عمال صيانة وطلب بيانات تعريف شبكتك مثل اسم المستخدم وكلمة المرور. وهنا ستكون قد أعطيتهم بياناتك على طبق من ذهب. بإيقاف تشغيل جهاز التشويش ستعود الخدمة للعمل وستظن بأن عمال الصيانة هم من أصلحوا العطل.

بعد الحصول على بيانات الدخول إلى شبكة الواي فاي الخاصة بك قد يستعمل المهاجمون العديد من الأساليب للتنصت عليك أبرزها هجوم رجل في المنتصف الذي تحدثنا عنه في بداية المقال. ببساطة من خلال هجمات التشويش يقوم المخترقون بقطع اتصالك من ثم التجسس عليك وسرقة بياناتك.

ما هو خطر كلمات المرور في أختراق شبكة الواي فاي

على العموم تعتبر كلمات المرور خط الدفاع الأول الذي يقف في وجه الهاكرز. ولكن بعد أن تعرفنا على أبرز أساليب اختراق شبكات WIFI بات جلياً أنه في بعض الأحيان قد لا تعرف باختراقك أساساً مهما كانت كلمة المرور الخاصة بك قوية. ولكن أين يكمن خطر كلمات المرور في أختراق شبكة الواي فاي؟ في الحقيقية يكمن الخطر الحقيقي في حالة المستخدمين الذين يستخدمون كلمة سر الواي فاي لجميع حساباتهم. بالتالي اختراق شامل في حال معرفة الرمز السري الخاص بالشبكة.

وأثبتت بعض الأبحاث التي قامت بها العديد من الفرق السيبرانية أن الكثير من المستخدمين يميلون لاستخدام كلمة المرور نفسها لجميع أنشطتهم على الانترنت. بالتالي يستغل المخترقون هذا الأمر للوصول إلى جميع الحسابات المرتبطة بصاحب الشبكة بما في ذلك الحسابات البنكية وحسابات التواصل الاجتماعي وغيرها.

من ناحية أخرى يعتبر استخدام كلمات المرور السهلة أو الشائعة أمر في غاية الخطورة. وعلى الرغم من أن الأمر يبدو مريحاً للتذكر. ولكنك بهذه الممارسات تسهل على الهاكر الوصول إلى شبكتك وبياناتك في حال استخدم هجمات محددة مثل هجوم القوة الغاشمة. لنصل إلى نتيجة بأن استخدام كلمات مرور بسيطة مثل تواريخ الميلاد وأسماء الحيوانات الأليفة تسهل على الهاكرز الوصول إليك.

كيفية حماية شبكة الواي فاي من الاختراق بطريقة عملية

أول ما يجب عليك القيام به هو الوعي بكل شيء حولك. ومن خلال معرفة الأساليب التي يتبعها الهاكرز في الوصول إلى معلوماتك عبر شبكات الواي فاي يمكنك أن تحمي نفسك بشكل كبير وفعال من هذا النوع من الهجمات. ولكن في عالم شبكات الواي فاي يوجد ما يسمى بالشهادات الرقمية.

حيث تعمل الشهادات الرقمية على تحسين الأمان من خلال تقديم معلومات أكثر دقة. وبمقارنة بسيطة يمكننا أن نقول بأن كلمات المرور لا تسمح بالوصول إلى الشبكة إلّا من خلال إدخال مجموعة المحارف الصحيحة. بينما الشهادات الرقمية تقدم مفهوماً أكثر شمولية للمستخدم وأجهزته. حيث تحتوي على معلومات مثل أنواع أجهزة المستخدم وتصنيفاتها هل هي خاصة أو تابعة لمؤسسة وآخر مرة دخل كل جهاز فيها إلى الشبكة بشكل مصرح به.

كما يمكن تقييد الوصول إلى الشبكة عن طريق الشهادات الرقمية. على سبيل المثال لا الحصر يمكن إعطاء تصريح محدود أو مؤقت لأحد المستخدمين أو السماح له بالدخول لأداء وظائف محددة فقط. ممّا يجعل الشهادات الرقمية ملائمة للشركات بالمقام الأول من ثم الآباء الذين يريدون تقييد وصول أبناءهم إلى الانترنت وحماية الشبكة من الاختراق. فبهذه الطريقة لا يمكن لأحد الوصول إلى الشبكة إلّا بأذنك فقط.

الخلاصة

كما لاحظنا في المقال تتعدد الأساليب والطرق التي يتبعها المتسللون الرقميون من أجل أختراق شبكة الواي فاي. فمنها ما هو سهل وبسيط ومنها ما هو معقد ويحتاج للعديد من الخطوات والكثير من التخطيط. في حين أن الحماية من الاختراق تحتاج إلى الوعي في المقام الأول من ثم استخدام أدوات فعالة كالشهادات الرقمية.

اقرأ أيضا:

اختراق البريد الالكتروني الأساليب وطرق الحماية

تطبيقات حماية الهاتف من الاختراق أفضل الخيارات للحصول على أمان مثالي

الحماية من الاختراق أفضل الممارسات وأساليب المكافحة والوقاية